Sur Internet, les arnaques sont monnaie courante. Parmi les méthodes préférées des escrocs figure l’usurpation d’identité afin de tromper les victimes et d’obtenir des informations confidentielles permettant de les voler. Les plus classiques de ces arnaques sont celles faisant miroiter une remboursement, ou un autre motif de communication, pour vous demander vos coordonnées bancaires, ou l’accès à votre compte.

Deux exemples récents de ces tentatives d’escroqueries par courriel ont retenu notre attention cette semaine.

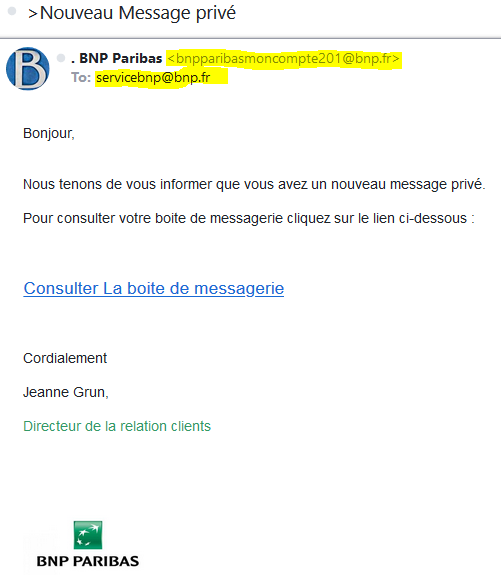

D’abord vendredi 24 janvier, un courriel reçu dans l’après-midi sous l’intitulé « Nouveau Message privé », intrigue quant à sa motivation.

N’ayant aucun compte chez BNP Paribas, on peut s’étonner de recevoir un courriel se prétendant de cette banque. Mais la confusion peut être encore plus troublante pour les clients de cette banque.

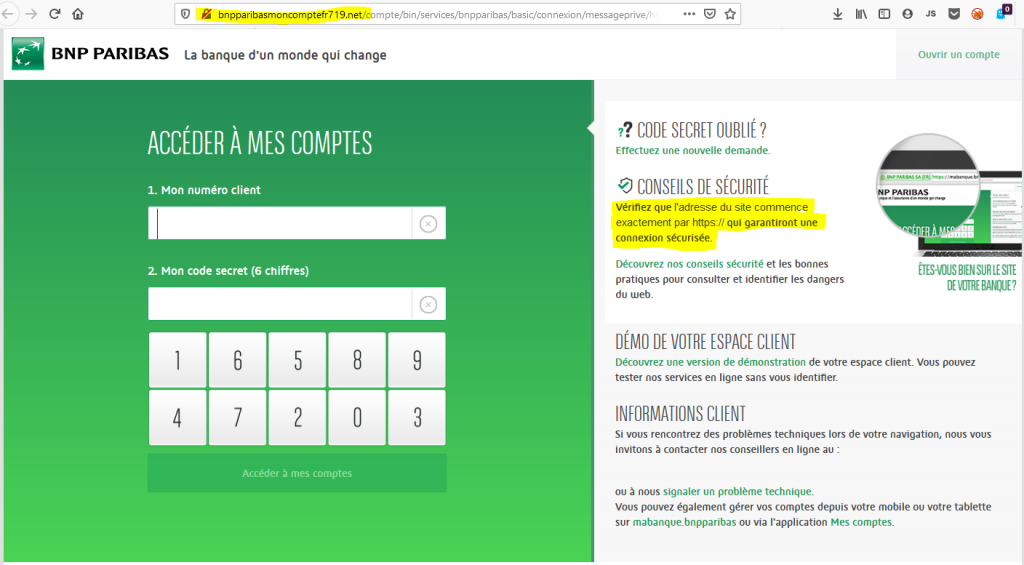

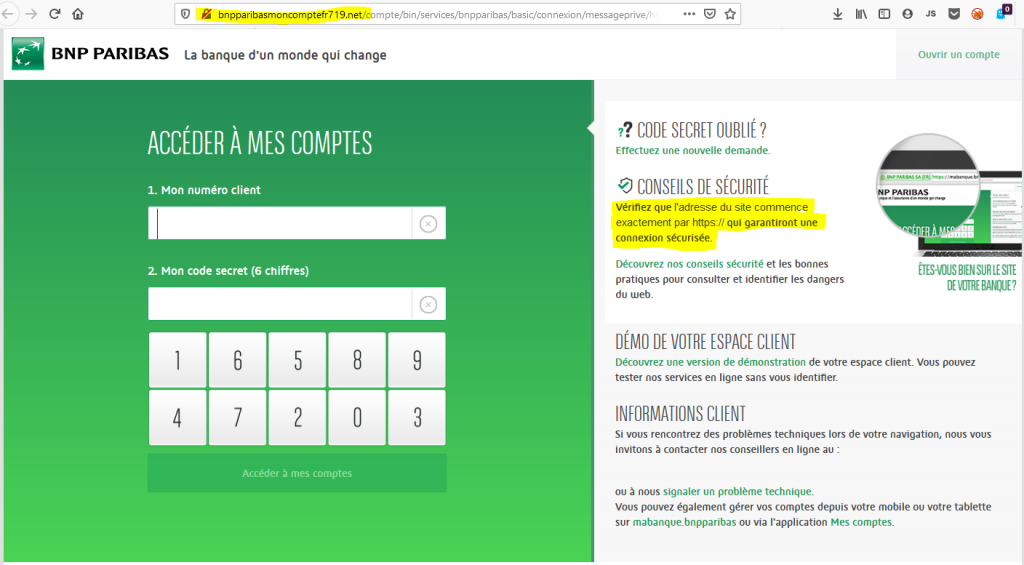

En cliquant sur le lien indiqué « Consultez La boîte de messagerie » on tombe sur un faux site de BNP Paribas, usurpant l’identité visuelle de la banque. Heureusement, on peut se rendre compte dès la lecture du courriel que son expéditeur n’est pas vraiment BNP Paribas, car son adresse est totalement farfelue, même si elle emprunte les trois initiales BNP.

Ensuite, dès l’arrivée sur le site, on comprend aussi qu’il s’agit d’une imitation, compte tenu de son adresse fantaisiste : « http://bnpparibasmoncomptefr719.net/compte/bin/services/bnpparibas/basic/connexion/messageprive/html/porteil/espaceclient/opz/manage/mail/login=id98108102/fr/BNPPARIBAS.FR/fr/connexion/ »

Autre détail amusant, le site de hameçonnage reprend les conseils de sécurité habituels, préconisant aux internautes de multiplier les précautions en vérifiant bien l’adresse du site et le fait qu’elle bénéficie d’un protocole de transmission de données sécurisé, ou HTTPS, le S indiquant qu’il s’agit d’un Hyper Text Transfer Protocol Secured, ne permettant pas l’interception des données entre l’utilisateur et le serveur.

En l’occurrence, outre l’adresse fantaisiste du site « bnpparibasmoncomptefr719.net » son protocole est en HTTP sans S…

Mise à jour du 3/2/2020

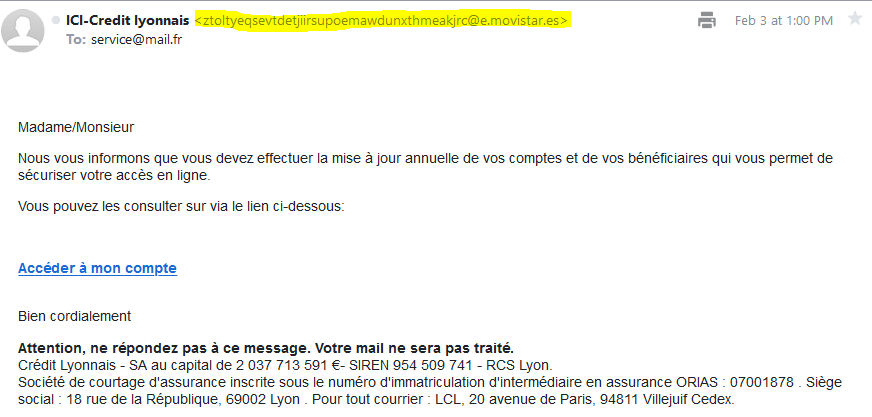

Idem quelques jours plus tard, cette fois une usurpation du Crédit lyonnais LCL.

Un faut LCL en embuscade

Sur ce site web, cette fois-ci l’arnaque utilise un protocole « sécurisé » (HTTPS) pour récupérer vos coordonnées d’accès au service de banque en ligne. Attention, il suffit encore une fois de vérifier l’adresse pour constater que c’est une usurpation de LCL.

Un faut remboursement du fisc pour vider votre CB ?

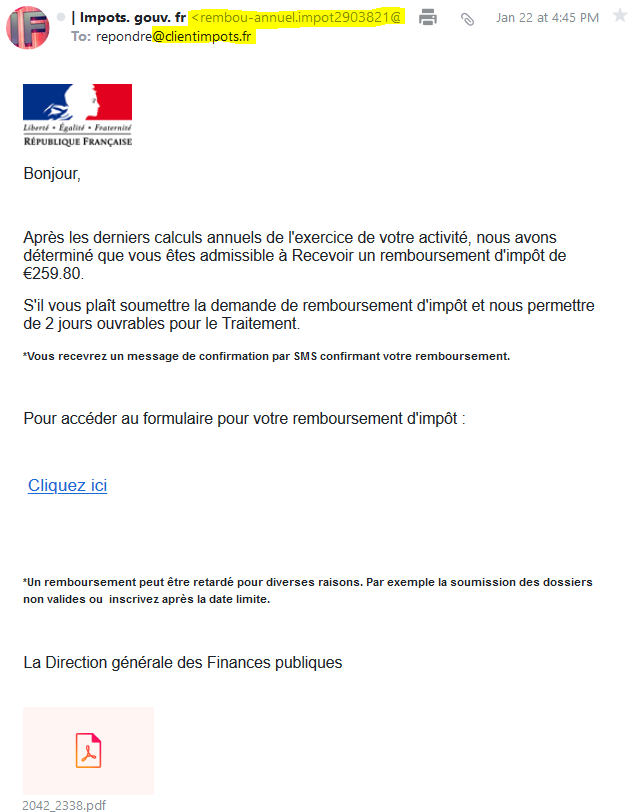

Second exemple, reçu mercredi 22 janvier. Cette fois il s’agit d’un prétendu courriel du fisc indiquant une promesse de remboursement d’impôts.

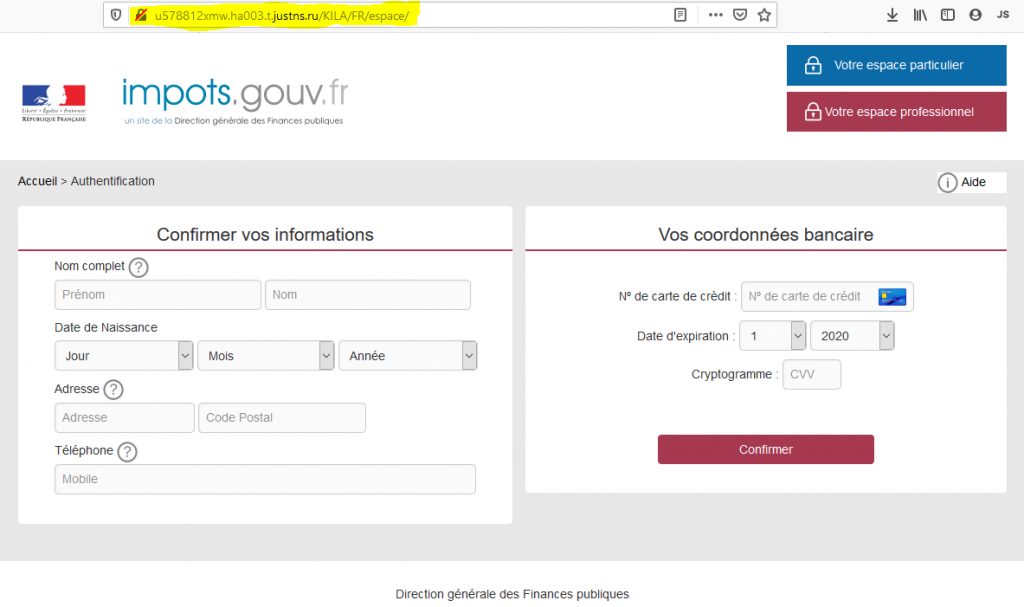

Par curiosité on clique prudemment sur le lien « Cliquez ici », où l’on découvre sans surprise un faux site de hameçonnage, destiné cette fois-ci à collecter directement les coordonnées de votre CB. L’adresse du site « http://u578812xmw.ha003.t.justns.ru/KILA/FR/espace/ » indique immédiatement qu’il s’agit d’une arnaque. Mais pour cela encore faut-il bien la lire, ce qui n’est pas toujours facile quand on consulte Internet sur téléphone mobile. Un conseil, n’effectuez jamais ces opérations sur téléphone mobile, mais de préférence sur un ordinateur ou avec un navigateur permettant de bien voir lisiblement l’adresse URL du site vers lequel on vous envoie.

Attention à ne jamais donner vos coordonnées de CB sur de tels sites d’usurpation. Car évidemment, vous ne recevrez aucun remboursement du fisc sur votre CB. D’ailleurs le fisc n’effectue jamais aucun remboursement par CB, et n’a en aucun cas besoin de connaître les coordonnées de votre CB.

Il s’agit bien sûr d’une tentative d’arnaque, qui permettrait aux escrocs d’effectuer des prélèvements non autorisés sur votre CB sans votre accord. Mieux vaut être très vigilant et éviter ces pièges, car il est ensuite très difficile, voire totalement impossible d’en obtenir le remboursement par votre banque. Dès lors que vous donnez vos codes, même si c’est par tromperie, les banques se retranchent derrière votre imprudence pour refuser de rembourser les débits frauduleux.